Une vulnérabilité liée au protocole Windows Search (Search-ms) a été découverte récemment. Un pirate peut l’exploiter avec un document Word malveillant.

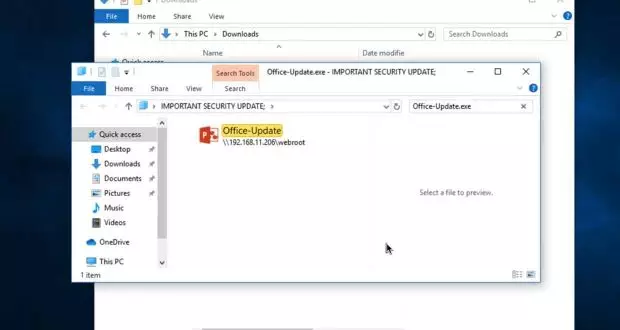

Une vulnérabilité liée au protocole Windows Search (Search-ms) a été découverte récemment. Un pirate peut l’exploiter avec un document Word malveillant.Sur Twitter hackerfantastic.crypto explique avoir découvert et signalé ce problème de sécurité. Sur des PC compromis, un personne malveillante peut ouvrir automatiquement une fenêtre à chaque fois qu’un nouveau document Word est exécuté. Cette fausse fenêtre affiche des mises à jour “critique”s et incite à les installer. Il s’agit en réalité de programmes malveillants.

Windows, vulnérabilité “Search-ms”, solution.

Il est possible de se protéger. Dans un premier temps il ne faut absolument pas interagir avec ces faux liens. En clair si une fenêtre de recherche Windows s’affiche sans explication, ignorée là. La meilleure solution est cependant de bloquer ces pages Windows Search contrôlées par un attaquant.

L’opération demande de passer par quelques lignes de commandes.

Appuyez sur Ctrl+Échap pour ouvrir l’écran de démarrage puis dans le champ de recherche tapez CMD. Cliquez sur Exécuter en tant qu’administrateur

La commande suivante permet de sauvegarder la clé de Registre.

Ensuite exécutez cette commande pour supprimer la clé de Registre.reg export HKEY_CLASSES_ROOT\search-ms search-ms.reg

Fermez l’invite de commandes et redémarrez votre PC pour que les changements prennent effet.reg delete HKEY_CLASSES_ROOT\search-ms /f

hackerfantastic.crypto ajoute

merci à GinjfoNotez qu’il ne s’agit pas de CVE-2022-30190 mais nous avons l’utilisation du même vecteur OLEObject que CVE-2021-40444 et CVE-2022-30190, mais comme l’attaque nécessite une interaction utilisateur supplémentaire et une connexion UNC sortante, le score de risque CVSS est réduit. La faille est actuellement non corrigée, mais les mesures d’atténuation fonctionnent.