Pour cibler les utilisateurs de Tor sur Windows

Un exploit JavaScript s’appuyant sur faille zero day dans Firefox a été repéré durant des attaques visant les utilisateurs Tor. L’existence de cet exploit a été porté à la connaissance du public via une liste de diffusion du projet Tor.

Un exploit JavaScript s’appuyant sur faille zero day dans Firefox a été repéré durant des attaques visant les utilisateurs Tor. L’existence de cet exploit a été porté à la connaissance du public via une liste de diffusion du projet Tor.« Il s'agit d'un exploit de Javascript activement utilisé contre le navigateur Tor NOW. Il consiste en un fichier HTML et un fichier CSS, les deux étant liés et obscurcis. La fonctionnalité exacte est inconnue mais elle a accès à "VirtualAlloc" dans le "kernel32.dll" et se diffuse à partir de là »

Bien que l'analyse de l'exploit est toujours en cours, un désassemblage du code de la charge utile qui a été postée sur GitHub montre qu'il est similaire à un exploit JavaScript de 2013 qui s’appuyait lui aussi sur une faille zero day. L'exploit en question provoquait une corruption de la mémoire et exécutait un code d'attaque pour trouver l'adresse IP réelle d'un utilisateur de TOR ainsi que l'identificateur MAC de sa carte réseau, informations qui étaient par la suite relayées à un serveur.

Cet exploit était l’oeuvre du FBI qui ciblait alors les utilisateurs du réseau TOR ayant accès à la pornographie juvénile. Notons également que plus tôt cette année, Mozilla a demandé à un tribunal dans le district de Washington d'exiger que le gouvernement divulgue une faille exploitée par les forces de l’ordre en 2015 dans une opération visant les suspects de pornographie juvénile.

« Quand j'ai remarqué les similitudes avec l'ancien shellcode, j'ai dû vérifier les dates pour m'assurer que je ne regardais pas une publication datée d’il y a trois ans », a expliqué l’utilisateur au pseudonyme TheWack0lian, qui s’est chargé du désassemblage du code sur GitHub.

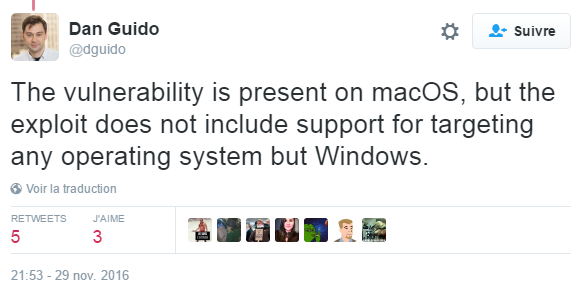

Le chercheur en sécurité et PDG de TrailofBits, Dan Guido, a noté que MacOS est également vulnérable. Cependant, l'exploit ne cible actuellement que Firefox sur Windows. Il a également expliqué que ce genre de faille a été découverte il y a des années sur Webkit, mais qu’elles n’ont pas été corrigées sur Firefox. La vulnérabilité est difficile à exploiter sur Google Chrome et Microsoft Edge a cause de la partition de mémoire, une atténuation qui n'est pas présente dans Firefox comme l’a souligné Guido.

Pour le moment, rien ne permet de conclure sur l’identité de l’entité derrière l’exploit JavaScript actuel, qui tente d'envoyer des informations à un serveur situé en France, mais TrailorBits pense qu’il a été écrit de zéro.

Les développeurs Mozilla et Tor Browser devraient publier rapidement des mises à jour pour résoudre ce problème de sécurité selon Roger Dingledine, directeur et co-fondateur du Projet Tor.

merci à Developpez.com