Pour chaque fichier chiffré sur la machine d'une cible

En juillet dernier, un chercheur en sécurité dans les rangs d’AVG a découvert un ransomware écrit en Python et compilé en exécutable Windows qui a été baptisé HolyCrypt. Ce logiciel malveillant est venu gonfler les rangs des ransomware Python comme Fs0ciety Locker, et Zimbra. Cette fois-ci, le même chercheur d’AVG en a découvert un autre qui a été baptisé CryPy et qui présente la particularité de se servir d’une clé de chiffrement unique pour chaque fichier chiffré sur la machine d’une cible.

En juillet dernier, un chercheur en sécurité dans les rangs d’AVG a découvert un ransomware écrit en Python et compilé en exécutable Windows qui a été baptisé HolyCrypt. Ce logiciel malveillant est venu gonfler les rangs des ransomware Python comme Fs0ciety Locker, et Zimbra. Cette fois-ci, le même chercheur d’AVG en a découvert un autre qui a été baptisé CryPy et qui présente la particularité de se servir d’une clé de chiffrement unique pour chaque fichier chiffré sur la machine d’une cible.Cette particularité a vite fait d’intéresser la communauté des chercheurs parmi lesquels Kaspersky qui s’est lancé dans l’analyse du code. Ces derniers se sont chargés d’expliquer comment fonctionne le logiciel malveillant.

Ils affirment par exemple que cet exécutable Python comprend deux fichiers principaux : l'un est nommé boot_common.py et l'autre encryptor.py. Le premier est responsable du journal d’erreurs sur les plateformes Windows tandis que le second est responsable du chiffrement. Dans le second fichier sont disposées un certain nombre de fonctions, parmi lesquelles deux appels au serveur C&C. Le C&C est caché derrière un serveur web compromis situé en Israël. Les chercheurs précisent que le serveur israélien a été compromis en utilisant une vulnérabilité connue dans un système de gestion de contenu appelé Magento, qui a permis aux pirates d’effectuer un upload d’un script shell PHP ainsi que des fichiers supplémentaires qui vont les aider à créer un flux de données du ransomware au C&C et inversement.

« Un point important à relever est que le serveur a également été utilisé pour des attaques par hameçonnage et contient des pages de phishing PayPal. Il y a de fortes indications qu’une entité parlant l’hébreu est derrière ces attaques par hameçonnage. Les identifiants PayPal volés sont ensuite envoyés vers un autre serveur situé au Mexique et qui contient la même technique arbitraire d’upload de fichier, simplement avec un système de gestion de contenu différent », ont-ils affirmé.

Comment CryPy fonctionne-t-il ?.Une fois que le système est infecté, en surchargeant la police de registre, le logiciel désactive les outils de registre, le gestionnaire de tâche, le CMD et la commande Exécuter. Il va par la suite s’attaquer à l’outil de lignes de commande BCDEdit, qui permet de manipuler les fichiers de données de configuration de démarrage, et va désactiver la récupération ainsi que la lecture de la police de démarrage.

Le logiciel va alors chiffrer les fichiers comportant les extensions suivantes : *.mid, *.wma, *.flv, *.mkv, *.mov, *.avi, *.asf, *.mpeg, *.vob, *.mpg, *.wmv, *.fla, *.swf, *.wav, *.qcow2, *.vdi, *.vmdk, *.vmx, *.gpg, *.aes, *.ARC, *.PAQ, *.tar.bz2, *.tbk, *.bak, *.tar, *.tgz, *.rar, *.zip, *.djv, *.djvu, *.svg, *.bmp, *.png, *.gif, *.raw, *.cgm, *.jpeg, *.jpg, *.tif, *.tiff, *.NEF, *.psd, *.cmd, *.class, *.jar, *.java, *.asp, *.brd, *.sch, *.dch, *.dip, *.vbs, *.asm, *.pas, *.cpp, *.php, *.ldf, *.mdf, *.ibd, *.MYI, *.MYD, *.frm, *.odb, *.dbf, *.mdb, *.sql, *.SQLITEDB, *.SQLITE3, *.asc, *.lay6, *.lay, *.ms11 (Security copy), *.sldm, *.sldx, *.ppsm, *.ppsx, *.ppam, *.docb, *.mml, *.sxm, *.otg, *.odg, *.uop, *.potx, *.potm, *.pptx, *.pptm, *.std, *.sxd, *.pot, *.pps, *.sti, *.sxi, *.otp, *.odp, *.wks, *.xltx, *.xltm, *.xlsx, *.xlsm, *.xlsb, *.slk, *.xlw, *.xlt, *.xlm, *.xlc, *.dif, *.stc, *.sxc, *.ots, *.ods, *.hwp, *.dotm, *.dotx, *.docm, *.docx, *.DOT, *.max, *.xml, *.txt, *.CSV, *.uot, *.RTF, *.pdf, *.XLS, *.PPT, *.stw, *.sxw, *.ott, *.odt, *.DOC, *.pem, *.csr, *.crt, *.key ainsi que wallet.dat pour chiffrer les portefeuilles de monnaie numérique.

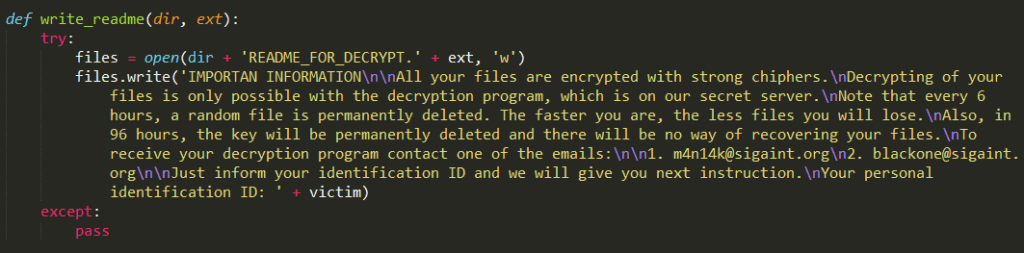

Quand l’étape chiffrement est terminée, le ransomware va afficher cette demande de rançon dans un anglais qui contient beaucoup de fautes. Selon les chercheurs, vu les types de fautes (comme le fait d’écrire IMPORTAN - sans le “T”), cela implique que le texte a été rédigé par une personne qui ne parle pas cette langue.

Les pirates précisent qu’un fichier, pris au hasard, sera détruit de façon permanente toutes les six heures.

merci à Developpez.com